تحقيق يكشف مشغلي بوت نت Badbox 2.0: اختراق 10 ملايين جهاز

في تطور لافت لعمليات القرصنة، كشف تسريب جديد عن هوية المشغلين المحتملين لشبكة Badbox 2.0 الضخمة التي تسيطر على أكثر من 10 ملايين جهاز أندرويد حول العالم. المعلومات جاءت من مصدر غير متوقع: قراصنة منافسون يديرون بوت نت "Kimwolf"، والذين نشروا لقطة شاشة تثبت اختراقهم للوحة تحكم الشبكة المنافسة.

وتشير المعلومات التي حصل عليها مكتب التحقيقات الفيدرالي (FBI) وشركة جوجل، اللذان يلاحقان مشغلي Badbox 2.0، إلى أن الشبكة تعتمد على برمجيات خبيثة مثبتة مسبقاً على أجهزة تلفاز أندرويد (Android TV boxes) غير الرسمية. وقد ساعد تباهي مشغلي Kimwolf باختراقهم في تسليط الضوء على هويات الأشخاص الذين يقفون وراء هذه الشبكة الضخمة.

تسريب لوحة التحكم

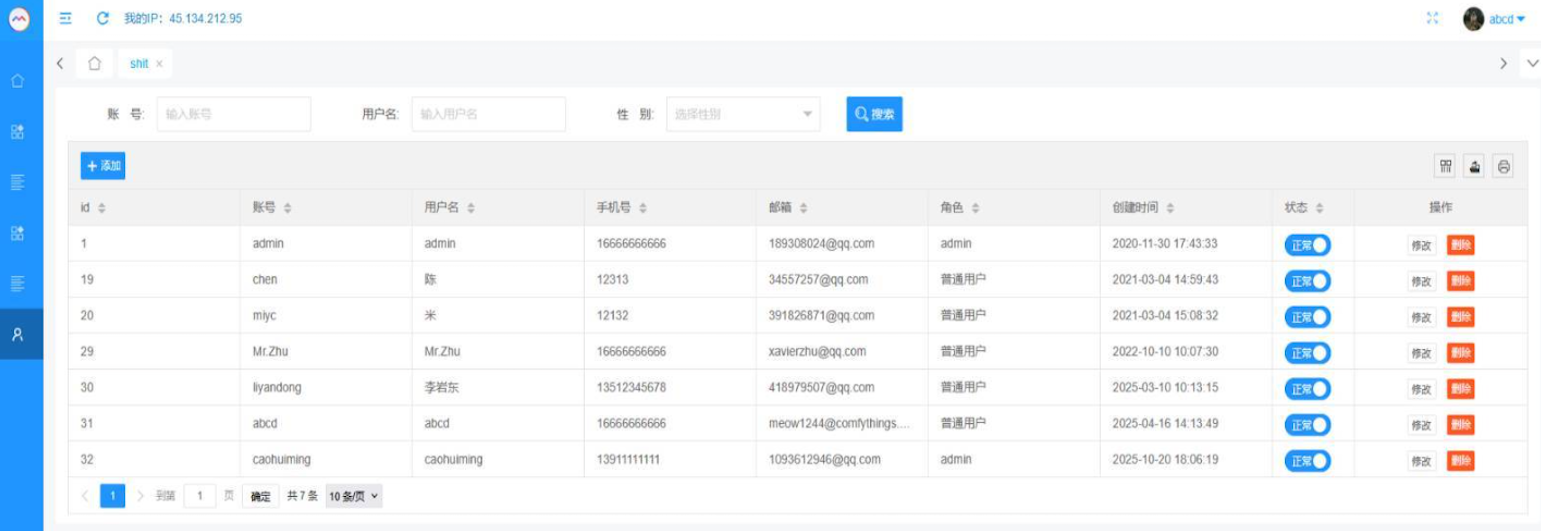

شارك مصدر مقرب من مشغلي بوت نت Kimwolf، المعروفين بلقبي "Dort" و"Snow"، لقطة شاشة تظهر واجهة المستخدمين المصرح لهم بالدخول إلى لوحة تحكم Badbox 2.0. وتُظهر الصورة سبعة مستخدمين، من بينهم حساب دخيل باسم "ABCD" يُعتقد أنه يعود للمخترق "Dort" الذي تمكن من إضافة بريده الإلكتروني كمسؤول في النظام.

قاد تحليل عناوين البريد الإلكتروني الظاهرة في القائمة، وتحديداً تلك المنتهية بنطاق qq.com الصيني، إلى نتائج مثيرة للاهتمام حول هوية المشغلين الحقيقيين، حيث تم ربط العناوين بسجلات شركات تقنية مسجلة رسمياً في الصين.

خيوط تقود إلى شركات صينية

أظهر البحث في المصادر المفتوحة (OSINT) أن عنوان البريد الإلكتروني المرتبط بالمستخدم "Chen" في لوحة التحكم يعود لشخص يُدعى "Chen Daihai". يرتبط هذا الاسم بعدد من الشركات التقنية في بكين، منها شركة "Beijing Hong Dake Wang Science & Technology"، التي تم الإبلاغ عن موقعها الإلكتروني سابقاً في تقرير لشركة HUMAN Security كأحد المواقع المرتبطة بتوزيع وإدارة بوت نت Badbox 2.0.

كما كشفت التحليلات عن ارتباط المستخدم "Mr.Zhu" بشخص يُدعى "Zhu Zhiyu". وتُظهر السجلات المؤرشفة لموقع شركة "Beijing Astrolink Wireless Digital Technology" (كما يظهر في الصورة المرفقة من أرشيف الإنترنت لعام 2009) أن كلاً من Chen Daihai و Zhu Zhiyu كانا يعملان ضمن القسم التقني للشركة نفسها، مما يعزز فرضية العمل المنظم.

هوية المسؤول الرئيسي "Admin"

الحساب الأول في القائمة تحت اسم "admin"، والمسجل منذ عام 2020، ارتبط ببريد إلكتروني قاد المحققين إلى اسم "Huang Guilin". تشير البيانات العامة المرتبطة بحساب مايكروسوفت الخاص به (كما توضح الصورة المرفقة من خدمة osintindustries) إلى رقم هاتف صيني تم استخدامه لإنشاء حسابات على منصات تواصل اجتماعي صينية.

خطر الوصول غير المصرح به

يُعد وصول مشغلي Kimwolf إلى لوحة تحكم Badbox 2.0 أمراً خطيراً للغاية. فبينما قامت شركات البروكسي السكني بترقيع الثغرات التي كان يستغلها Kimwolf للانتشار، فإن الوصول المباشر لشبكة Badbox يعني أن المخترقين يمكنهم تحميل برمجياتهم الخبيثة مباشرة على ملايين أجهزة التلفاز المصابة أصلاً، متجاوزين بذلك أي إجراءات حماية تم اتخاذها مؤخراً.

وعلى الرغم من أن مشغلي Badbox 2.0 لم يستجيبوا لطلبات التعليق، فإن انكشاف عناوين بريدهم الإلكتروني وهوياتهم المحتملة يضعهم الآن تحت مجهر التحقيقات الدولية بشكل أكبر من أي وقت مضى.

الأسئلة الشائعة

هي شبكة ضخمة تضم أكثر من 10 ملايين جهاز أندرويد (خاصة أجهزة التلفاز TV Boxes) مصابة ببرمجيات خبيثة مثبتة مسبقاً تُستخدم في الاحتيال الإعلاني.

تم الكشف عنهم بعد أن قام قراصنة منافسون (Kimwolf) باختراق لوحة تحكم الشبكة وتسريب لقطة شاشة تظهر عناوين البريد الإلكتروني للمشغلين.

تشير التحقيقات إلى أفراد في الصين هم Chen Daihai و Zhu Zhiyu و Huang Guilin، ولهم ارتباطات بشركات تقنية في بكين.

التعليقات 0

سجل دخولك لإضافة تعليق

لا توجد تعليقات بعد. كن أول من يعلق!